Vous êtes ici

Protection des données: le chiffrement ne suffit pas

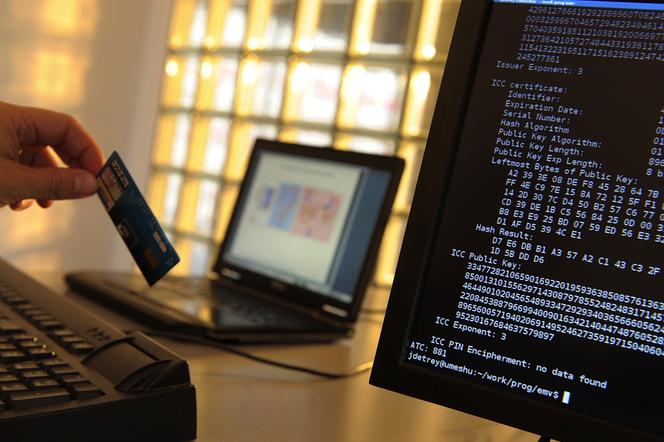

Désormais sensibilisé aux différents aspects de la sécurité informatique, le grand public sait qu’il est nécessaire de protéger ses données personnelles. Cela passe notamment par le chiffrement, qui fait maintenant partie de notre vie quotidienne sans que nous en ayons toujours conscience. Le chiffrement permet ainsi d'assurer la confidentialité de nos courriers électroniques, de verrouiller les données stockées sur notre disque dur pour éviter qu’elles ne soient récupérées en cas de perte ou de vol, mais aussi de protéger notre numéro de carte bancaire lors d'un achat sur Internet, ou notre anonymat lors d'une procédure de vote en ligne. Mais au fond, sommes-nous bien protégés ?

Un chiffrement nécessaire…

Malheureusement, ces mesures de protection n’étant pas toujours déployées, nous fournissons chaque jour des quantités considérables de données à un large éventail d'organisations. Par exemple, l’utilisation de cartes de paiement sans contact n’est pas dépourvue de risques. Même si, suite à une demande de la Cnil (Commission nationale de l'informatique et des libertés), il n’est normalement plus possible de lire l’historique de nos transactions, dans les faits de nombreuses cartes encore en circulation à l’heure actuelle se montrent toujours un peu trop bavardes. Ce problème n'est d’ailleurs pas l'apanage du secteur bancaire. La Belgique a ainsi introduit en 2004 un passeport électronique, dont il n'avait pas été jugé utile de sécuriser les échanges. Les données personnelles des citoyens belges transitaient alors en clair, c'est-à-dire sans aucune protection. Lorsque le passeport électronique est arrivé en France en 2006, un mécanisme de protection a été mis en œuvre permettant le chiffrement des données échangées.

… Mais contournable

L’utilisation du chiffrement est importante, mais la sécurité que celui-ci confère peut être réduite à néant si les données chiffrées ne sont pas transportées dans de bonnes conditions.

Et là, il faut garder à l’esprit qu’un véritable protocole de protection des données est constitué de plusieurs couches successives dont le chiffrement n'est que l’élément de base.

Revenons ainsi au passeport électronique français, dont le protocole déployé pour protéger nos données s'est avéré vulnérable. Une faille y a été découverte permettant de tracer le porteur d'un passeport en exploitant les messages d'erreurs envoyés par le système. En effet, en cas d'incident lors de l'authentification du passeport, un message d'erreur était envoyé par le passeport. Or cette petite fuite d'information suffisait pour identifier et tracer le porteur du passeport lors de tous ses déplacements.

Bien que la robustesse du chiffrement n’ait pas été remise en cause, ce protocole présentait néanmoins une importante faille de sécurité.

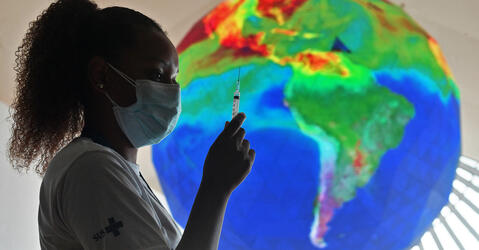

Menaces sur l’isoloir

Comme en témoigne l’élection présidentielle américaine, le vote électronique fait toujours débat aujourd’hui. Alors qu’il a pour but de concurrencer le vote papier, le manque de transparence des solutions existantes est la principale critique que les détracteurs de cette solution mettent en avant. Que vaut le résultat d'une élection si les électeurs n'ont pas la garantie que ce dernier reflète bien les suffrages exprimés ? Des solutions existent et il est clairement possible de faire mieux que ce qui est proposé par les dispositifs actuellement déployés. Cependant, là encore, une fois les briques de base cryptographiques mises en place, leur assemblage est loin d'être une tâche aisée. Le système de vote Helios en est une bonne illustration. Il s’agit d’un protocole de vote développé avec soin par des universitaires et offrant bien plus de garanties que la plupart des systèmes de vote utilisés à l'heure actuelle. Et pourtant, une analyse de sécurité a révélé que ce protocole était sujet à un comportement étrange qui permettait dans certaines circonstances de lever l’anonymat d’un participant. Quelle est cette faille que les concepteurs d’Helios n’ont pas décelée plus tôt ?

Plaçons-nous dans le cadre d’une élection professionnelle à laquelle je participe, et imaginons que je souhaite connaître le vote d’un collègue. Le protocole Helios protège les votes des différents participants par des mécanismes de chiffrement, qui empêchent un tiers ayant accès au bulletin chiffré d’en connaître le contenu. Il m’est en revanche possible de recopier un bulletin chiffré dont je ne connais pas le contenu pour le glisser à mon tour dans l’urne. Dans des situations où peu de suffrages sont exprimés, il me sera alors possible de déduire le vote du collègue à la simple vue des résultats des élections. Cette faille – qui a été corrigée depuis – menaçait donc l’un des fondements des scrutins démocratiques : la confidentialité du vote.

Vérifier tous les éléments du protocole

Toutes ces attaques ne remettent pas en cause les mécanismes de chiffrement utilisés. Elles proviennent d'un mauvais assemblage des briques de base du protocole de protection. Comment éviter de telles attaques ? Bien qu’il soit difficile de prouver qu'un protocole est exempt de failles, une large communauté de chercheurs développe des outils de vérification automatique permettant de donner des garanties de sécurité sur ces protocoles.

de la conception d'un protocole permettent d'éviter bon nombre d'attaques.

De tels outils analysent à l'heure actuelle des protocoles relativement petits et mettant en jeu des briques cryptographiques plutôt classiques, en se concentrant sur des propriétés de sécurité comme la confidentialité et l'authentification. Cependant, ces outils ne sont pas suffisants alors qu’émergent de nouvelles classes de propriétés de sécurité liées au respect de la vie privée. D’autant qu’il n'est pas rare qu'une application soit en réalité constituée de plusieurs protocoles dont la sécurité doit être prouvée conjointement. Et pour corser le tout, les primitives cryptographiques utilisées sont de plus en plus exotiques.

Autant de défis à relever dès qu'un nouveau protocole voit le jour. Des solutions existent pour améliorer la protection des données. En particulier, les bonnes pratiques à mettre en œuvre lors de la conception d'un protocole permettent d'éviter bon nombre d'attaques. Il s'agit par exemple de s'assurer que chaque message est d'une part protégé en confidentialité et en intégrité, mais qu'il contient aussi les informations nécessaires pour identifier sa provenance, sa destination et le protocole à l'origine de son émission. Bien qu'importantes pour assurer la sécurité des applications qui nous entourent, ces bonnes pratiques ne sont malheureusement pas toujours respectées. Cela ne va pas sans risque.

Les points de vue, les opinions et les analyses publiés dans cette rubrique n’engagent que leur auteur. Ils ne sauraient constituer une quelconque position du CNRS.

Colloque « Sécurité informatique : mythes et réalité », jeudi 8 et vendredi 9 décembre 2016 au siège du CNRS à Paris.

Plus d'informations sur le site du colloque.

Commentaires

Connectez-vous, rejoignez la communauté

du journal CNRS

Merci pour cet article

Emmanuel Peeters le 23 Mai 2017 à 08h46