Vous êtes ici

Quand les attaques informatiques ciblent le matériel

À l’évocation d’une attaque informatique, on pense surtout à un virus se frayant un chemin dans les méandres de lignes de code. L’idée que ces menaces se résument à des programmes assaillant d’autres programmes est cependant réductrice. Les logiciels, ou softwares, fonctionnent grâce à un ensemble de composants électroniques que l’on désigne comme la partie matérielle, ou hardware. Cela couvre aussi bien une puce dans un capteur qui détecte les mouvements pour allumer la lumière devant un garage, que des dizaines de processeurs à la pointe de la technologie au sein d’un supercalculateur.

Pourquoi (et comment) s’en prendre au matériel ?

On retrouve deux grands cas de figure. Les attaques par canal auxiliaire sont une manière de contourner les protocoles logiciels de sécurité cryptographiques, qui reposent sur des problèmes mathématiques considérés comme trop complexes pour être résolus par qui n’en détient pas la clé. Au lieu de forcer ces algorithmes, l’attaquant va analyser le fonctionnement du matériel, par sa consommation de puissance ou encore son temps de calcul, lors de l’exécution de ces algorithmes pour en déduire leurs secrets.

Dans l’autre grande catégorie, les attaques par fautes consistent à pousser le hardware dans ses retranchements, par exemple en le faisant chauffer au-delà de ses limites, pour bloquer le système informatique. Dans les deux cas, la finalité vise généralement à récupérer des informations plutôt qu’à détruire un appareil.

« Ces attaques ont d’abord été imaginées pour le vol de données bancaires sur les puces de nos cartes bleues, détaille Lilian Bossuet, professeur à l’université Jean Monnet de Saint-Étienne et membre du laboratoire Hubert Curien1. Ces approches sont à présent appliquées aux téléphones portables, dont les circuits sont mal protégés. La situation est cependant encore pire dans l’Internet des objets, où les appareils sont à la fois omniprésents et très peu, voire pas du tout, sécurisés. » Qu’elles visent le hardware ou le software, les attaques passent par des failles. Les chercheurs en sécurité informatique traquent ces mêmes défauts, dans le but de les corriger avant qu’ils ne soient découverts par des personnes mal intentionnées.

Mais si l’on peut parfois régler la faiblesse d’un logiciel avec seulement quelques lignes de code, modifier le matériel cause bien plus de difficultés. Cela rejoint un autre intérêt de s’y attaquer : si les logiciels sont régulièrement mis à jour, les composants d’un ordinateur peuvent rester inchangés pendant de nombreuses années et les remplacer à chaque nouvelle menace aurait un coût astronomique.

L’Internet des objets comme porte d’entrée

« Les attaques contre le matériel sont généralement de deux sortes, explique Clémentine Maurice, chargée de recherche CNRS au laboratoire CRIStAL2. On retrouve d’abord les attaques contre le matériel par du matériel, et des attaques contre le matériel par des logiciels. Je m’intéresse surtout à ce second cas de figure et aux attaques par canal auxiliaire. »

Les attaques profitent aussi du fait que les appareils électroniques sont de plus en plus connectés. Si des efforts sont faits pour protéger les ordinateurs, ce n’est pas forcément le cas des autres appareils qui y sont liés. La présence d’objets communicants et disposant d’antennes représente une fragilité supplémentaire, certaines attaques pouvant ainsi être réalisées à plusieurs dizaines de mètres de distance. « Les systèmes sont de plus en plus complexes et connectés, et font face à des chemins d’attaque toujours plus tortueux, explique Lilian Bossuet. Le point d’entrée dans le système, généralement la partie la moins sécurisée, n’est pas forcément la cible finale d’une attaque. »

Il prend comme exemple Stuxnet, virus probablement conçu par les services américains et israéliens, qui a réussi à se frayer un chemin jusqu’au programme nucléaire iranien en 2010.

Faire parler et craquer le hardware

Les attaques de hardware par des programmes passent souvent par le navigateur Internet, qui va exécuter un script dans un langage de programmation comme le JavaScript. Pas besoin pour cela de télécharger et d’installer un programme douteux, une telle attaque peut se produire simplement en cliquant sur une page web malveillante. « Dans les attaques par canal auxiliaire matériel contre matériel, la consommation de courant et les champs électromagnétiques donnent des indications sur l’activité du hardware, poursuit Clémentine Maurice. On peut repérer quand il effectue des activités de cryptographie et l’attaquer au bon moment pour récupérer des clés de chiffrement. »

Il existe notamment une attaque par faute, appelée Rowhammer.js, qui accède à toute la mémoire physique d’un ordinateur en provoquant des déplacements de charges électriques. Une image couramment utilisée décrit le principe de Rowhammer.js comme le fait de tambouriner sur une porte qui ne nous intéresse pas, jusqu’à ce que les vibrations entrent en résonance et ouvrent la porte réellement ciblée. Car si on a facilement l’idée d’une informatique toute virtuelle et dématérialisée, elle repose pourtant sur des composants électroniques qui fonctionnent à partir de phénomènes physiques bien concrets. « La consommation électrique et les émanations photoniques nous renseignent d’ailleurs sur l’activité des transistors, ajoute Lilian Bossuet. On sait qu’ils consomment le plus de puissance lorsqu’ils changent d’état, c’est-à-dire quand ils manipulent des informations. On peut parfois même lire directement la succession des 0 et des 1 sur un oscilloscope. » Et si cela ne suffit pas, différentes techniques d’intelligence artificielle décryptent plus finement ces informations.

Identifier les utilisateurs grâce à leurs puces

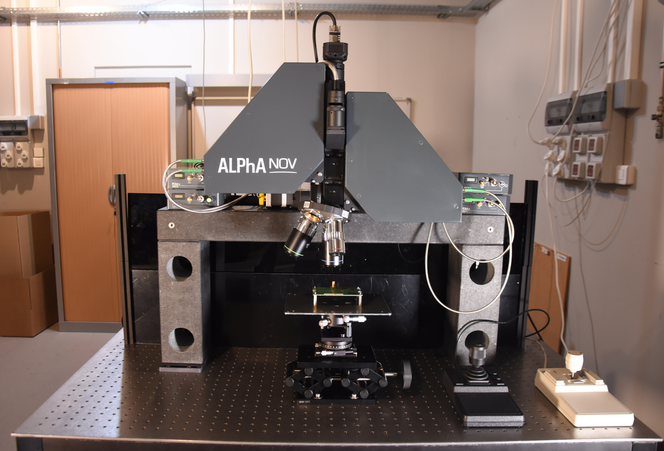

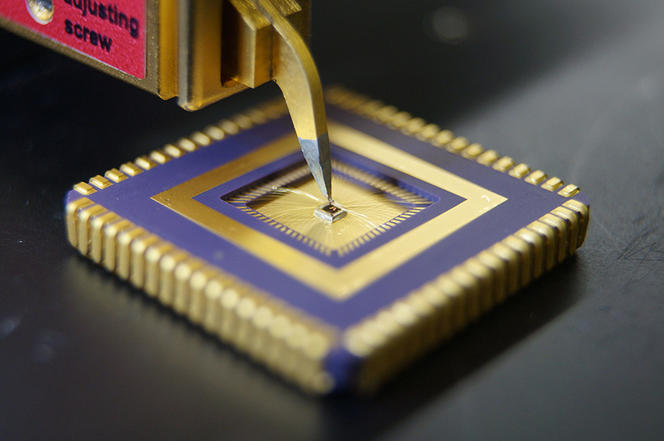

Pour aller encore plus loin dans ces vulnérabilités physiques, l’équipe Sesam de Lilian Bossuet a exploité une plateforme de quatre lasers, conçue par la société Alphanov dont le CNRS est membre fondateur, pour cibler des composants. Les chercheurs parviennent ainsi à modifier des bits d’information lors de l’exécution d’un programme, et à changer ainsi instructions et valeurs. Les systèmes sont alors extrêmement vulnérables. Le matériel présente d’autres faiblesses, et est notamment visé pour le fingerprinting (prise d’empreintes). Ce concept consiste à chercher comment identifier les internautes, le plus souvent sans qu’ils ne le sachent. Il ne s’agit pas forcément de remonter jusqu’à leur identité, mais plutôt de reconnaître un utilisateur qui reviendrait sur un site, de voir son activité avant qu’il n’y vienne, etc. Les empreintes digitales numériques les plus connues sont les cookies et utilisent souvent les adresses IP. Si ces éléments passent par la partie logicielle, hackers et chercheurs se sont rendu compte qu’on pouvait aussi le faire avec du hardware.

L’équipe Spirals, où travaille Clémentine Maurice, a mis au point avec l’université Ben Gourion du Néguev (Israël) DrawnApart, une technique de fingerprinting basée sur le GPU : le processeur graphique d’un ordinateur. « Nous parvenons à distinguer deux GPU de même marque, de même modèle et tournant avec le même système d’exploitation, détaille la chercheuse. Avec du fingerprinting logiciel, on repartait de zéro chaque fois que l’utilisateur mettait son navigateur à jour. Là, on peut le traquer tant qu’il garde le même GPU, qu’il ne va probablement pas changer avant plusieurs années. » La durée pendant laquelle la trace est conservée est en effet un paramètre essentiel, car il y a peu d’intérêt à suivre brièvement la navigation des internautes.

Pour fonctionner, DrawnApart passe par un script JavaScript exécuté par un navigateur Internet. Ce programme force le GPU à simuler le dessin de points dans un espace en trois dimensions. En établissant des statistiques suffisamment précises sur cette tâche, DrawnApart parvient à identifier d’infimes détails spécifiques à chaque puce. On peut empêcher DrawnApart de marcher en bloquant les scripts Java ou WebGL, mais cela prive l’usager de fonctionnalités légitimes reposant sur ces deux technologies. Par exemple, le contenu de nombreuses pages web apparaîtra de manière désorganisée et certains médias, comme des vidéos, ne pourront plus être joués.

Les chercheurs du laboratoire Hubert Curien s’intéressent eux aussi au fingerprinting du matériel. « Nous étudions les fonctions physiques non clonables, des “empreintes” microélectroniques qui exploitent d’infimes différences entre les transistors dans des circuits normalement identiques, précise Lilian Bossuet. En mesurant ces écarts, on peut tracer le matériel, mais également cibler un circuit plutôt qu’un autre lors d’une attaque. » Cette approche a d’abord été développée pour la lutte contre la contrefaçon et le vol de circuits. La thématique de cybersécurité s’est cependant peu à peu imposée, notamment pour détecter lorsqu’un circuit intégré opère des calculs cryptographiques, ce qui permet de savoir quand les attaquer.

Mais comment se protéger face à toutes ces menaces ? « En essayant d’imager nos travaux, nous nous sommes rendu compte que les solutions de sécurité correspondent assez bien aux gestes barrières, s’amuse Lilian Bossuet. Pour des questions de performances, de nombreux processeurs partagent des zones de mémoire cache, où ils peuvent laisser des informations qui deviennent alors vulnérables. Il faut réfléchir à de nouvelles architectures qui permettent d’isoler physiquement les informations critiques. Mais renforcer la sécurité a forcément un coût. S’il est accepté pour des applications bancaires ou militaires, il sera plus difficile à tolérer pour des usages conventionnels ou domestiques. » ♦

Retrouvez tous nos contenus sur la sécurité informatique dans notre dossier :

Objectif cybersécurité

Voir aussi

Auteur

Diplômé de l’École supérieure de journalisme de Lille, Martin Koppe a notamment travaillé pour les Dossiers d’archéologie, Science et Vie Junior et La Recherche, ainsi que pour le site Maxisciences.com. Il est également diplômé en histoire de l’art, en archéométrie et en épistémologie.